BreakingPoint Virtual Edition (VE) — виртуализированное решение для тестирования производительности и защищенности

В современном мире разрушительных кибератак организации хотят, что бы их сети были достаточно хорошо защищены от любых действий киберпреступников. Но можно ли полагаться на реализуемую систему сетевой безопасности, даже если в нее вкладываются значительные средства? Реалистичное тестирование данной системы даст ответ на этот вопрос и позволит обрести уверенность в надежности защиты сети.

Продукт BreakingPoint VE обеспечивает масштабируемую реалистичную имитацию трафика различных приложений и всевозможных хакерских атак, будучи эластично масштабируемым решением, основанным на технологии виртуализации и стандартных аппаратных платформах. Использование BreakingPoint VE в процессе построения хорошо защищенной сети поможет максимально эффективно инвестировать в системы обеспечения информационной безопасности и оптимизировать сетевую архитектуру. BreakingPoint VE — экономичное решение, которое позволяет использовать тестовое ПО BreakingPoint, получившее заслуженное признание на рынке, в виртуализированных средах. Это решение легко развертывать, его можно задействовать в масштабе территориально распределенной корпоративной сети. Продажи лицензий на BreakingPoint VE осуществляются по модели подписки.

Возможности применения и достоинства BreakingPoint VE:

- Тестирование производительности и защищенности сетевых решений.

- Оптимизация работы таких устройств обеспечения сетевой безопасности, как IDS/IPS, DLP, UTM, NGFW, WAF и

веб-прокси . - Аттестация решений по защите от

DDoS-атак и атак других типов. - Проведение сравнительных испытаний сетевых устройств.

- Реалистичная и масштабируемая имитация угроз для лабораторного тестирования приложений и сетевых решений.

- Достижение экономии затрат за счет использования облачных технологий и виртуальных сетевых функций (VNF) без снижения уровня информационной безопасности.

- Защита инвестиций в

программно-аппаратные комплексы BreakingPoint путем повторного использования тестовых файлов в BreakingPoint VE. - В рамках программы технической поддержки Application and Threat Intelligence (ATI) каждые две недели осуществляется обновление ПО, обеспечивающее имитацию трафика новых атак и приложений.

Компоненты BreakingPoint VE

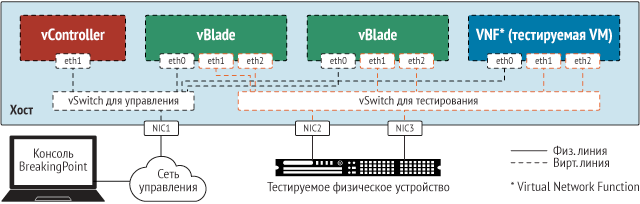

Продукт BreakingPoint VE поставляется в виде открытого виртуального устройства (OVA), работающего на гипервизорах VMware и состоящего из следующих компонентов:

- vBlades — виртуализированные нагрузочные модули, каждый из которых поддерживает от 2 до 8 виртуальных портов. Минимальные системные требования: 4 vCPU, ОЗУ объемом 8 Гбайт и 10 Гбайт дискового пространства.

- vController — виртуализированный системный контроллер, управляющий максимум 12 модулями vBlade, имеющими в сумме до 96 портов. Управляемые модули vBlade и vController могут находиться на одном и том же хосте или на разных хостах. Минимальные системные требования: 8 vCPU, ОЗУ объемом 8 Гбайт и 100 Гбайт дискового пространства.

Тестирование виртуального и физического сетевых устройств с помощью BreakingPoint VE

Тестирование виртуального и физического сетевых устройств с помощью BreakingPoint VE

C помощью BreakingPoint VE можно тестировать как виртуальные, так физические устройства. В первом случае тестовый трафик не покидает гипервизор, а во втором — проходит через физические сетевые адаптеры хоста. В любом из случаев трафик должен передаваться и приниматься одним и тем же модулем vBlade.

Реалистичная имитация трафика приложений и атак

Решение BreakingPoint VE способно генерировать различные комбинации трафика приложений и атак в масштабе большой территориально распределенной сети. Каждая инсталляция BreakingPoint VE:

- Позволяет тестировать сетевые средства с использованием трафика более 290 приложений и протоколов прикладного уровня.

- Может имитировать более 36 тыс. различных атак, база данных которых регулярно пополняется. Возможна имитация комплексных атак, включая атаки с использованием различных методик обхода средств защиты (реализуются более 100 таких методик), и

DDoS-атак на базе ботнетов.